2013年系統分析師考試真題(綜合知識)

摘要:2013年系統分析師考試真題上午綜合知識部分,供大家參考學習。

以下為2013年系統分析師考試真題上午綜合知識部分,供大家參考學習。

●UML用系統視圖描述系統的組織結構。其中,__(1)__對系統的物理代碼的文件和構件進行建模。

(1)A.構件視圖

B.物理視圖

C.實現視圖

D.部署視圖

●在數據庫設計的需求分析、概念結構設計、邏輯結構設計和物理結構設計的四個階段中,基本E-R圖是__(2)__;數據庫邏輯結構設計階段的主要工作步驟依次為__(3)__。

(2)A.需求分析階段形成的文檔,并作為概念結構設計階段的設計依據

B.邏輯結構設計階段形成的文檔,并作為概念結構設計階段的設計依據

C.概念結構設計階段形成的文檔,并作為邏輯結構設計階段的設計依據

D.概念結構設計階段形成的文檔,并作為物理設計階段的設計依據

(3)A.關系規范化→轉換為數據模型→模式優化→設計用戶模式

B.轉換為數據模型→關系規范化→模式優化→設計用戶模式

C.模式優化→設計用戶模式→關系規范化→轉換為數據模型

D.設計用戶模式→模式優化→關系規范化→轉換為數據模型

●UML中的事物也稱為建模元素,__(4)__在模型中屬于靜態的部分,代表概念上或物理上的元素。這些元素中,__(5)__定義了交互操作。

(4)A.分組事物

B.結構事物

C.行為事物

D.物理事物

(5)A.節點

B.活動類

C.接口

D.協作

●王教授2002年3月1日自行將我國《計算機軟件保護條例》譯成法文,投遞給某雜志社,于2002年6月1日發表。有關行政部門認為王教授的譯文質量很高,經與王教授協商,于2003年2月10日發文將該譯文定為正式譯文。王教授對其譯文享有著作權的期限為__(6)__。

(6)A.2002年3月1日至2052年3月1日

B.2002年6月1日至2052年12月30日

C.2002年3月1日至2003年2月10日

D.2002年3月1日至去世后50年

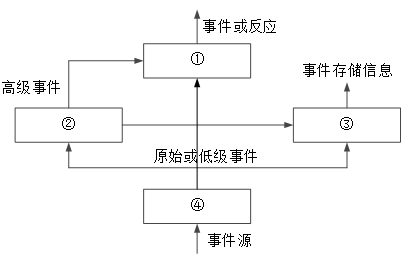

●下圖為DARPA提出的公共入侵檢測框架示意圖,該系統由4個模塊組成。其中模塊①~④分別是__(7)__。

(7)A.事件產生器、事件數據庫、事件分析器、響應單元

B.事件分析器、事件產生器、響應單元、事件數據庫

C.事件數據庫、響應單元、事件產生器、事件分析器

D.響應單元、事件分析器、事件數據庫、事件產生器

●利用報文摘要算法生成報文摘要的目的是__(8)__。

(8)A.驗證通信對方的身份,防止假冒

B.對傳輸數據進行加密,防止數據被竊聽

C.防止發送方否認發送過的數據

D.防止發送的報文被篡改

●以下關于利用三重DES進行加密的說法,__(9)__是正確的。

(9)A.三重DES的密鑰長度是56位

B.三重DES使用三個不同的密鑰進行三次加密

C.三重DES的安全性高于DES

D.三重DES的加密速度比DES加密速度快

●在面向對象系統中,有兩個類存在整體與部分的關系,如果部分可能同時屬于多個整體,則兩者之間的關系稱為__(10)__;如果部分和整體具有統一的生命周期,則兩者之間的關系稱為__(11)__。

(10)A.聚合關系

B.依賴關系

C.泛化關系

D.組合關系

(11)A.聚合關系

B.依賴關系

C.泛化關系

D.組合關系

●王某是一名軟件設計師,隨著軟件開發過程的完成,編寫了多份軟件文檔,并上交公司存檔。其軟件文檔屬于職務作品,__(12)__。

(12)A.著作權由公司享有

B.著作權由軟件設計師享有

C.除署名權以外,著作權的其他權利由軟件設計師享有

D.著作權由公司和軟件設計師共同享有

●商標權權利人是指__(13)__。

(13)A.商標設計人

B.商標制作人

C.商標使用人

D.注冊商標所有人

●軟件著作權的保護對象不包括__(14)__。

(14)A.源程序

B.目標程序

C.軟件文檔

D.軟件開發思想

●支持電子郵件加密服務的標準或技術是__(15)__。

(15)A.PGP

B.PKI

C.SET

D.Kerberos

●某計算機系統采用4級流水線結構執行命令,設每條指令的執行由取指令(2Δt)、分析指令(1Δt)、取操作數(3Δt)、運算并保存結果(2Δt)組成(注:括號中是指令執行周期)。并分別用4個子部件完成,該流水線的最大吞吐率為__(16)__;若連續向流水線輸入5條指令,則該流水線的加速比為__(17)__。

●CPU訪問存儲器時,被訪問數據傾向于聚集在一個較小的連續區域中,若一個存儲單元已被訪問,則其鄰近的存儲單元有可能還要被訪問,該特性被稱為__(18)__。

(18)A.指令局部性

B.數據局部性

C.時間局部性

D.空間局部性

●計算機系統中主機與外設間的輸入輸出控制方式有多種,其中占用主機CPU時間最多的是__(19)__方式。

(19)A.通道

B.DMA

C.中斷

D.程序查詢

●RISC(精簡指令系統計算機)的技術思想是當代計算機設計的基礎技術之一,__(20)__不是RISC的特點。

(20)A.指令長度固定,指令種類盡量少

B.增加寄存器數目,以減少訪存次數

C.尋址方式豐富,指令功能盡可能強

D.用硬布線電路實現指令解碼,以盡快對指令譯碼

●企業應用集成是當前很多企業都需要面對的一個復雜問題,集成過程中通常需要根據企業的實際情況選擇合適的集成方案。某企業要求采用較低的成本,暴露現有應用系統的功能,集成內部的多個應用系統,并對外提供復雜多變的業務邏輯,針對上述要求,__(21)__是較為合適的集成方式。

(21)A.界面集成

B.數據集成

C.API集成

D.流程集成

●產品數據管理(PDM)主要管理所有與產品相關的信息與過程,__(22)__不屬于子產品數據管理的核心功能。

(22)A.數據庫和文檔管理

B.產品庫存控制管理

C.產品結構與配置管理

D.生命周期管理與流程管理

●企業門戶是企業優化業務模式的重要手段,按照實際應用領域特點,企業門戶可以劃分為多種類型,其中__(23)__注重信息的單向傳遞,面向特定的使用人群,缺乏用戶與企業之間的互動;__(24)__以業務流程為核心,將業務流程中的功能模塊通過門戶集成在一起。

(23)A.企業網站

B.企業信息門戶

C.企業知識門戶

D.企業應用門戶

(24)A.企業網站

B.企業信息門戶

C.企業知識門戶

D.企業應用門戶

●商業智能系統主要包括數據預處理、建立數據倉庫、數據分析和數據展現4個主要階段,其中__(25)__是處理海量數據的基礎;數據分析是體現系統智能的關鍵,一般采用__(26)__和數據挖掘技術。

(25)A.數據預處理

B.建立數據倉庫

C.數據分析

D.數據展現

(26)A.聯機分析處理

B.聯機事務處理

C.脫機分析處理

D.脫機事務處理

●系統規劃是信息系統生命周期的第一個階段。以下__(27)__活動,屬于系統規劃階段的主要工作。系統規劃最終完成后,通常會形成__(28)__,作為系統建設的正式依據。

(27)A.對現有系統的代碼進行逆向工程

B.對新系統進行需求分析,形成需求規格說明書

C.對子系統進行概要設計

D.擬定系統的實施方案

(28)A.系統設計文檔

B.系統設計任務書

C.系統可行性分析報告

D.系統需求規格說明書

●以下關于系統調查時所畫的系統組織結構圖的敘述,錯誤的是__(29)__。

(29)A.組織結構圖中,需要根據系統功能將組織結構重新劃分

B.根據系統分析的范圍,組織結構圖只要描述與系統有關的部分

C.組織結構圖中需要標明行政隸屬關系

D.組織結構圖中需要標明信息、物質、資金的流動關系

●企業業務流程包含3個要素,分別是實體、對象和__(30)__。企業業務流程建模是業務流程分析的重要步驟,某公司開發的信息系統具有并行、異步、分布式和隨機性等特征,這種情況下,__(31)__建模方法比較合適。

(30)A.操作

B.數據

C.活動

D.處理

(31)A.標桿瞄準

B.IDEF

C.DEMO

D.Petri網

●詳細調查的目標是獲取企業業務處理的方法,深入了解系統的處理流程,確定用戶需求。詳細調查強調科學合理,根據欲獲取信息的不同,調查方法也各不相同。若想獲取用戶對系統的想法和建議等定性特征,則__(32)__方法比較合適;若想獲取系統某些較為復雜的流程和操作過程,則__(33)__方法比較合適。

(32)A.抽樣調查

B.閱讀歷史文檔

C.開調查會

D.現場觀摩

(33)A.抽樣調查

B.閱讀歷史文檔

C.開調查會

D.現場觀摩

●以下關于需求獲取方法的敘述中,正確的是__(34)__。

(34)A.問卷調查可以在短時間內,以低廉的價格從大量的回答中收集數據

B.用戶訪談是最為靈活、成本最低的一種需求獲取方法

C.抽樣能夠提高需求獲取效率,且不會受到系統分析師的主觀因素影響

D.用戶訪談的成功與否與系統分析師的人際溝通能力無關

●數據動態分析中,__(35)__屬于數據隨機變動屬性,__(36)__屬于數據固定個體變動屬性。

(35)A.庫存余額

B.客戶基礎資料

C.會計科目

D.產品月銷售量

(36)A.庫存余額

B.客戶基礎資料

C.會計科目

D.產品月銷售量

●RUP中的軟件過程在時間上分解為4個順序的階段:初始階段、細化階段、構建階段和移交階段。架構的確定與建立是在__(37)__完成的。

(37)A.初始階段

B.細化階段

C.構建階段

D.移交階段

●用于增加對象功能的設計模式是__(38)__;用于限制對象訪問的設計模式是__(39)__。

(38)A.Adapter

B.Decorator

C.Delegation

D.Proxy

(39)A.Adapter

B.Decorator

C.Delegation

D.Proxy

●下列關于敏捷方法的敘述,錯誤的是__(40)__。

(40)A.敏捷方法強調可工作的軟件勝過大量的文檔

B.敏捷方法強調軟件過程與工具勝過個體和交互

C.敏捷方法強調盡早提交有價值的軟件

D.敏捷方法強調小版本發布

●以下關于依賴倒置原則的敘述中,正確的是__(41)__。

(41)A.要針對實現編程,而不是針對接口編程

B.在程序中盡量使用具體類進行編程,而少使用抽象層類

C.在程序代碼中傳遞參數時或在組合關系中,盡量引用層次高的抽象層類

D.軟件實體應對擴展開放而對修改關閉

●在數據庫系統中,為了保證數據庫的__(42)__,通常由DBA使用DBMS提供的授權功能為不同用戶授權。

(42)A.可靠性

B.安全性

C.一致性

D.完整性

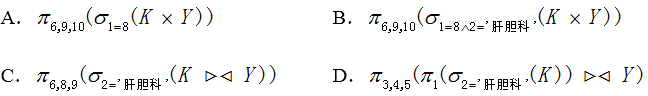

●給定關系模式科室K(科室號,科室名,負責人,科室電話)、醫生Y(醫生號,醫生名,性別,科室號,聯系電話,家庭地址)和患者B(病歷號,患者名,性別,醫保號,聯系方式),并且1個科室有多名醫生,1名醫生屬于1個科室;1名醫生可以為多個患者診療,1個患者也可以找多名醫生診療。

科室與醫生之間的“所屬”聯系類型、醫生與患者之間的“診療”聯系類型分別為__(43)__;其中__(44)__。下列查詢“肝膽科”醫生的醫生名、聯系電話及家庭住址的關系代數表達式中,查詢效率較高的是__(45)__。

(43)A.1:1、n:m

B.n:m、1:1

C.n:m、1:n

D.1:n、n:m

(44)A.“診療”聯系需要轉換為一個獨立的關系,并將醫生號和患者名作為主鍵

B.“診療”聯系需要轉換為一個獨立的關系,并將醫生號和病歷號作為主鍵

C.“所屬”聯系需要轉換為一個獨立的關系,并將醫生號和科室名作為主鍵

D.“所屬”聯系需要轉換為一個獨立的關系,并將醫生號和科室號作為主鍵

(45)

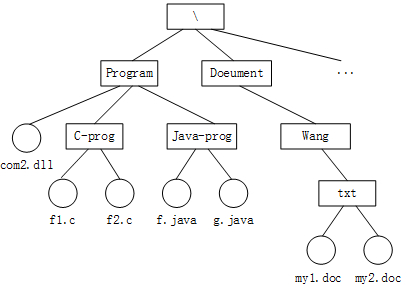

●若某文件系統的目錄結構如下圖所示,假設用戶要訪問文件f.java,且當前工作目錄為Program,則該文件的全文件名為__(46)__,絕對路徑和相對路徑分別為__(47)__。

(46)A.f.java

B.Java-prog\f.java

C.Program\Java-prog\f.java

D.\Program\Java-prog\f.java

(47)A.Program\Java-prog\和\Java-prog

B.\Java-prog\和Program\Java-prog\

C.\Program\Java-prog\和Java-prog\

D.Java-prog\和\Program\Java-prog\

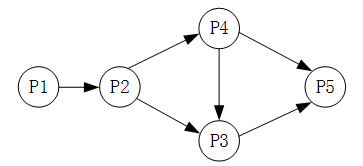

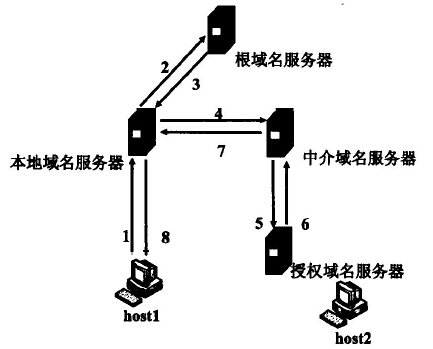

●進程P1、P2、P3、P4、P5的前趨關系圖如下所示:

若用PV操作控制這5個進程的同步與互斥,程序如下:begin S1,S2,S3,S4,S5,S6:semaphore;//定義信號量S1:=0;S2:=0;S3:=0;S4:=0;S5:=0;S6:=0;end.

程序中空a和空b處應分別為__(48)__,空c和空d處應分別為__(49)__;空e和空f處應分別為__(50)__。

(48)A.V(S1)和V(S2)V(S3)

B.P(S1)和V(S2)V(S3)

C.P(S1)和P(S2)V(S3)

D.P(S1)和P(S2)P(S3)

(49)A.V(S2)V(S4)和V(S5)

B.P(S2)V(S4)和V(S5)

C.P(S2)P(S4)和V(S5)

D.P(S2)V(S4)和P(S5)

(50)A.V(S3)和V(S4)V(S6)

B.P(S3)和V(S4)V(S6)

C.P(S3)和P(S4)V(S6)

D.P(S3)和V(S4)P(S6)

●假設磁盤塊與緩沖區大小相同,每個盤塊讀入緩沖區的時間為100us,緩沖區送用戶區的時間是60us,系統對每個磁盤塊數據的處理時間為50us。若用戶需要將大小為10個磁盤塊的File1文件逐塊從磁盤讀入緩沖區,并送用戶區進行處理,那么采用單緩沖需要花費的時間為__(51)__us;采用雙緩沖需要花費的時間為__(52)__us。

(51)A.1000

B.1110

C.1650

D.2100

(52)A.1000

B.1110

C.1650

D.2100

●設某信息系統明年初建成后預計在第i(i=1、2、…n)年將能獲得經濟效益Ci元,則該系統總的經濟效益可以估計為__(53)__元,其中r是貼現率(利率)。

(53)

●根據近幾個月的數據統計,某車次火車到站晚點時間t(分鐘)的概率分布密度函數可用函數f(t)=k(10-t)2(0≤t≤10)來描述,因此可以計算出其中的待定系數k=__(54)__,晚點超過5分鐘的概率為__(55)__。

(54)A.0.003

B.0.03

C.0.3

D.3

(55)A.1/32

B.1/16

C.1/8

D.1/4

●某鄉規劃了村村通公路網建設方案連接其所屬6個村,每兩個村之間至多只有一條公路相連,各條公路互不重疊。因此,各村所連接的公路條數形成一個6數序列。以下4個序列中,除__(56)__外都是不可能的。

(56)A.5,4,3,3,2,2

B.5,5,4,3,2,1

C.5,4,4,3,1,1

D.5,4,4,3,2,2

●某書店準備向出版社訂購一批本地旅游新版書,書的定價為每本30元,訂購價為每本15元。如果該書在年底前尚未售出,則不得不以每本5元的價格退回給出版社。根據以往經驗,按定價售出150本、160本、170本、180本的概率分別為0.1、0.2、0.4、0.3。為獲取最大期望利潤,該書店應訂購此書__(57)__本。

(57)A.160

B.161~169

C.170

D.171~180

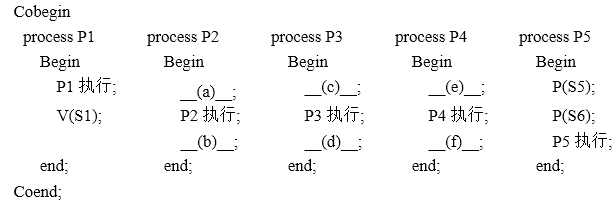

●已知有6個村A~F,相互間的道路距離(單位:里)如下圖所示。計劃在其中某村建一所學校。據統計,各村希望來上學的學生人數分別為:50、40、60、20、70、90。為使全體學生上學所走的總距離最短,學校應建在__(58)__村。

(58)A.A

B.B

C.E

D.F

●兩學生分別在筆直的高速公路A、B兩處對車流進行記錄。設A和B相距d米,車1和車2先后勻速行駛依次經過了A、B處,車1經過A、B處的時間分別為T1A和T1B,車2經過A、B處的時間分別為T2A和T2B,則當車2經過B處時,與車1的距離為__(59)__米。

●某臺計算機的CPU主頻為1.8GHz,如果2個時鐘周期組成1個機器周期,平均3個機器周期可完成1條指令,則該計算機的指令平均執行速度為__(60)__MIPS。

(60)A.300

B.600

C.900

D.1800

●以下關于系統性能評估方法的描述,錯誤的是__(61)__。

(61)A.指令執行速度法常用每秒百萬次指令運算(MIPS)評估系統性能

B.基準程序法主要針對CPU(有時包括主存)的性能,但沒有考慮I/O結構、操作系統、編譯程序的效率等對系統性能的影響

C.等效指令速度法評估系統性能時需要計算各類指令在程序中所占的比例

D.綜合理論性能法(CPT)采用每秒百萬次理論運算(MTOPS)評估系統性能

●以下編碼方法中,不屬于熵編碼__(62)__。

(62)A.算術編碼

B.霍夫曼編碼

C.變換編碼

D.香農-范諾編碼

●MPEG-7是ISO制定的__(63)__標準。

(63)A.多媒體視頻壓縮編碼

B.多媒體音頻壓縮編碼

C.多媒體音、視頻壓縮編碼

D.多媒體內容描述接口

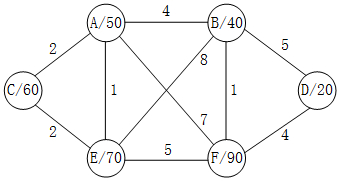

●主機host1對host2進行域名查詢的過程如下圖所示,下列說法中正確的是__(64)__。

(64)A.根域名服務器采用迭代查詢,中介域名服務器采用遞歸查詢

B.根域名服務器采用遞歸查詢,中介域名服務器采用迭代查詢

C.根域名服務器和中介域名服務器均采用迭代查詢

D.根域名服務器和中介域名服務器均采用遞歸查詢

●一家連鎖店需要設計一種編址方案來支持全國各個店面銷售網絡,店面有300家左右,每個店面一個子網,每個子網中的終端最多50臺,該連鎖店從ISP處得到一個B類地址,應該采用的子網掩碼是__(65)__。

(65)A.255.255.255.128

B.255.255.252.0

C.255.255.248.0

D.255.255.255.224

●網絡系統設計過程中,物理網絡設計階段的任務是__(66)__。

(66)A.分析現有網絡和新網絡的各類資源分布,掌握網絡所處的狀態

B.依據邏輯網絡設計的要求,確定設備的具體物理分布和運行環境

C.根據需求規范和通信規范,實施資源分配和安全規劃

D.理解網絡應該具有的功能和性能,最終設計出符合用戶需求的網絡

●網絡拓撲設計是計算機網絡建設的第一步。它對網絡的影響主要表現在__(67)__。

①網絡性能

②系統可靠性

③出口帶寬

④網絡協議

(67)A.①、②

B.①、②、③

C.③、④

D.①、②、④

●在異步通信中,每個字符包含1個起始位、7位數據位、1位奇偶位和2位終止位,每秒鐘傳送100個字符,則有效數據速率為__(68)__。

(68)A.100b/s

B.700b/s

C.800b/s

D.1000b/s

●關于網橋和交換機,下面的描述中正確的是__(69)__。

(69)A.網橋端口數少,因而比交換機轉發更快

B.網橋轉發廣播幀,而交換機不轉發廣播幀

C.交換機是一種多端口網橋

D.交換機端口多,因而擴大可沖突域的大小

●下列關于DHCP的說法中,錯誤的是__(70)__。

(70)A.Windows操作系統中,默認租約期是8天

B.客戶機通常選擇最先響應的DHCP服務器提供的地址

C.客戶機可以跨網段申請DHCP服務器提供的IP地址

D.客戶機一直使用DHCP服務器分配給它的IP地址,直至租約期結束才開始聯系更新租約

●Feasibility should be measured throughout the life cycle of system development.The scope and complexity of an apparently feasible project can change after the initial problems and opportunities are fully analyzed of after the system has been designed.Thus,a project that is feasible at one point may become infeasible later.The first feasibility analysis is conducted during the __(71)__.The __(72)__ represents a major feasibility analysis activity since it charts one of many possible implementations as the target for systems design.__(73)__ is a measure of how well the solution will work in the organization.It is also a measure of how people feel about the system.When it is determined in the later stages of the system life cycle,__(74)__ is often performed with a working prototype of the proposed system.This is a test of the system's user interfaces and is measured in how easy they are to learn and to use and how they support the desired productivity levels of the users.Economic feasibility has been defined as a cost-benefit analysis.The __(75)__ technique is a simple and popular method for determining if and when an investment will pay for itself.

(71)A.problem analysis phase

B.preliminary investigation phase

C.requirements analysis phase

D.decision analysis phase

(72)A.problem analysis phase

B.preliminary investigation phase

C.requirements analysis phase

D.decision analysis phase

(73)A.Operational feasibility

B.Technical feasibility

C.Schedule feasibility

D.Economic feasibility

(74)A.performance analysis

B.control analysis

C.usability analysis

D.interface analysis

(75)A.payback analysis

B.return-on-investment analysis

C.present value

D.time value of money

軟考科目怎么選?

微信掃碼下方二維碼找答案

▼ ▼ ▼

熱門:系統集成項目管理工程師備考 | 2025下半年軟考高級選科

推薦:系統規劃與管理師網絡課堂 | 2025下半年軟考報名時間及入口

課程:系統規劃與管理師報考指南 | PMP課程 | 25下半年系統集成備考經驗

延伸閱讀

軟考備考資料免費領取

去領取

- 0

- 6

- 8

專注在線職業教育24年

專注在線職業教育24年

掃描二維碼

掃描二維碼

掃描二維碼

掃描二維碼