2014年網絡規劃設計師考試真題(綜合知識)

摘要:以下為希賽網整理的2014年網絡規劃設計師考試綜合知識真題,供大家參考學習。

以下為希賽網整理的2014年網絡規劃設計師考試真題上午綜合知識部分,供大家參考學習。

●計算機采用分級存儲體系的主要目的是為了()。

(1)A.解決主存容量不足的問題

B.提高存儲器讀寫可靠性

C.提高外設訪問效率。

D.解決存儲的容量、價格和速度之間的矛盾

●設關系模式R(U,F),其中U為屬性集,F是U上的一組函數依賴,那么函數依賴的公理系統(Armstrong公理系統)中的合并規則是指為()為F所蘊涵。

(2)A.若A→B,B→C,則A→C

B.若Y⊆X⊆U,則X→Y。

C.若A→B,A→C,則A→BC

D.若A→B,C⊆B,則A→C

●在結構化分析方法中,用()表示功能模型,用()表示行為模型。

(3)A.ER圖

B.用例圖

C.DFD

D.對象圖

(4)A.通信圖

B.順序圖

C.活動圖

D.狀態轉換圖

●以下關于單元測試的說法中,正確的是()。

(5)A.驅動模塊用來調用被測模塊,自頂向下的單元測試不需要另外編寫驅動模塊

B.樁模塊用來模擬被測模塊所調用的子模塊,自頂向下的單元測試中不需要另外編寫樁模塊

C.驅動模塊用來模擬被測模塊所調用的子模塊,自底向上的單元測試中不需要另外編寫驅動模塊

D.樁模塊用來調用被測模塊,自底向上的單元測試中不需要另外編寫樁模塊

●公司欲開發一個用于分布式登錄的服務器端程序,使用面向連接的TCP協議并發地處理多客戶端登錄請求。用戶要求該服務端程序運行在Linux、Solaris和Windows NT等多種操作系統平臺之上,而不同的操作系統的相關API函數和數據都有所不同。針對這種情況,公司的架構師決定采用“包裝器外觀(Wrapper Facade)”架構模式解決操作系統的差異問題。具體來說,服務端程序應該在包裝器外觀的實例上調用需要的方法,然后將請求和請求的參數發送給(),調用成功后將結果返回。使用該模式()。

(6)A.客戶端程序

B.操作系統API函數

C.TCP協議API函數

D.登錄連接程序

(7)A.提高了底層代碼訪問的一致性,但降低了服務端程序的調用性能。

B.降低了服務端程序功能調用的靈活性,但提高了服務端程序的調用性能

C.降低了服務端程序的可移植性,但提高了服務端程序的可維護性

D.提高了系統的可復用性,但降低了系統的可配置性

●某服裝店有甲、乙、丙、丁四個縫制小組。甲組每天能縫制5件上衣或6條褲子:乙組每天能縫制6件上衣或7條褲子:丙組每天能縫制7件上衣或8條褲子;丁組每天能縫制8件上衣或9條褲子。每組每天要么縫制上衣,要么縫制褲子,不能弄混。訂單要求上衣和褲子必須配套(每套衣服包括一件上衣和一條褲子)。做好合理安排,該服裝店15天最多能縫制()套衣服。

(8)A.208

B.209

C.210

D.211

●生產某種產品有兩個建廠方案:(1)建大廠,需要初期投資500萬元。如果產品銷路好,每年可以獲利200萬元;如果銷路不好,每年會虧損20萬元。(2)建小廠,需要初期投資200萬元。如果產品銷路好,每年可以獲利100萬元;如果銷路不好,每年只能獲利20萬元。

市場調研表明,未來2年,這種產品銷路好的概率為70%。如果這2年銷路好,則后續5年銷路好的概率上升為80%;如果這2年銷路不好,則后續5年銷路好的概率僅為10%。為取得7年最大總收益,決策者應()。

(9)A.建大廠,總收益超500萬元

B.建大廠,總收益略多于300萬元

C.建小廠,總收益超500萬元

D.建小廠,總收益略多于300萬元

●軟件商標權的保護對象是指()。

(10)A.商業軟件

B.軟件商標

C.軟件注冊商標

D.已使用的軟件商標

●基于模擬通信的窄帶ISDN能夠提供聲音、視頻、數據等傳輸服務。ISDN有兩種不同類型的信道,其中用于傳送信令的是(),用于傳輸語音/數據信息的是()。

(11)A.A信道

B.B信道

C.C信道

D.D信道

(12)A.A信道

B.B信道

C.C信道

D.D信道

●下面關于幀中繼的描述中,錯誤的是()。

(13)A.幀中繼在第三層建立固定虛電路和交換虛電路

B.幀中繼提供面向連接的服務

C.幀中繼可以有效地處理突發數據流量

D.幀中繼充分地利用了光纖通信和數字網絡技術的優勢

●海明碼是一種糾錯編碼,一對有效碼字之間的海明距離是()。如果信息為10位,要求糾正1位錯,按照海明編碼規則,需要增加的校驗位是()位。

(14)A.兩個碼字的比特數之和

B.兩個碼字的比特數之差

C.兩個碼字之間相同的比特數

D.兩個碼字之間不同的比特數

(15)A.3

B.4

C.5

D.6

●PPP的認證協議CHAP是一種()安全認證協議,發起挑戰的應該是()。

(16)A.一次握手

B.兩次握手

C.三次握手

D.同時握手

(17)A.連接方

B.被連接方

C.任意一方

D.第三方

●以下關于無線網絡中的直接序列擴頻技術的描述中,錯誤的是()。

(18)A.用不同的頻率傳播信號擴大了通信的范圍

B.擴頻通信減少了干擾并有利于通信保密

C.每一個信號比特可以用N個碼片比特來傳輸

D.信號散布到更寬的頻帶上降低了信道阻塞的概率

●IETF定義的集成服務(lntServ)把Internet服務分成了三種服務質量不同的類型,這三種服務不包括()。

(19)A.保證質量的服務:對帶寬、時延、抖動和丟包率提供定量的保證

B.盡力而為的服務:這是一般的Internet服務,不保證服務質量

C.負載受控的服務:提供類似于網絡欠載時的服務,定性地提供質量保證

D.突發式服務:如果有富余的帶寬,網絡保證滿足服務質量的需求

●按照網絡分層設計模型,通常把局域網設計為3層,即核心層、匯聚層和接入層,以下關于分層網絡功能的描述中,不正確的是()。

(20)A.核心層設備負責數據濾、策略路由等功能

B.匯聚層完成路由匯總和協議轉換功能

C.接入層應提供一部分管理功能,例如MAC地址認證、計費管理等

D.接入層要負責收集用戶信息,例如用戶IP地址、MAC地址、訪問日志等

●配置路由器有多種方法,一種方法是通過路由器console端口連接()進行配置,另一種方法是通過TELNET協議連接()進行配置。

(21)A.中繼器

B.AUX接口

C.終端

D.TCP/IP網絡

(22)A.中繼器

B.AUX接口

C.終端

D.TCP/IP網絡。

●如果允許來自子網172.30.16.0/24到172.30.31.0/24的分組通過路由器,則對應ACL語句應該是__(23)__

(23)A.access-list 10 permit 172.30.16.0 255.255.0.0

B.access-list 10 permit 172.30.16.0 0.0.2555.255

C.access-list 10 permit 172.30.16.0 0.0.15.255

D.access-list 10 permit 172.30.16.0 255.255.240.0

●結構化布線系統分為六個子系統,其中水平子系統()。

(24)A.由各種交叉連接設備以及集線器和交換機等交換設備組成

B.連接干線子系統和工作區子系統

C.由終端設備到信息插座的整個區域組成

D.實現各樓層設備間子系統之間的互連

●邊界網關協議BGP4被稱為路徑矢量協議,它傳送的路由信息是由一個地址前綴后跟()組成。

(25)A.一串IP地址

B.一串自治系統編號

C.一串路由器編號

D.一串子網地址

●與RIPv2相比,IGRP協議增加了一些新的特性,以下描述中錯誤的是()。

(26)A.路由度量不再把跳步數作為因素,還包含了帶寬、延遲等參數

B.增加了觸發更新來加快路由收斂,不必等待更新周期結束再發送更新報文

C.不但支持相等費用通路負載均衡,而且支持不等費用通路的負載均衡

D.最大跳步數由15跳擴大到255跳,可以支持更大的網絡

●城域以太網在各個用戶以太網之間建立多點的第二層連接,IEEE802.1ad定義的運營商網橋協議提供的基本技術是在以太幀中插入()字段,這種技術被稱為()技術。

(27)A.運營商VLAN標記

B.運營商虛電路標識

C.用戶VLAN標記

D.用戶幀類型標記

(28)A.Q-in-Q

B.IP-in-IP

C.NAT-in-NAT

D.MAC-in-MAC

●數據傳輸時會存在各種時延,路由器在報文轉發過程中產生的時延不包括()。

(29)A.排隊時延

B.TCP流控時延

C.路由計算時延

D.數據包處理時延

●某用戶為了保障信息的安全,需要對傳送的信息進行簽名和加密,考慮加解密時的效率與實現的復雜性,加密時合理的算法是(),簽名時合理的算法為()。

(30)A.MD5

B.RC-5

C.RSA

D.ECC

(31)A.RSA

B.SHA-1

C.3DES

D.RC-5

●某單位采用DHCP進行IP地址自動分配,用戶收到()消息后方可使用其中分配的IP地址。

(32)A.DhcpDiscover

B.DhcppOffer

C.DhcpNack

D.DhcpAck

●DNS服務器中提供了多種資源記錄,其中()定義了域名的反向查詢。

(33)A.SOA

B.NS

C.PTR

D.MX

●IIS服務支持多種身份驗證,其中()提供的安全功能最低。

(34)A..NET Passport身份驗證

B.集成Windows身份驗證

C.基本身份驗證

D.摘要式身份驗證

●Windows中的Netstat命令顯示有關協議的統計信息。下圖中顯示列表第二列Local Address顯示的是()。當TCP連接處于SYN_SENT狀態時,表示()。

(35)A.本地計算機的IP地址和端口號

B.本地計算機的名字和進程ID

C.本地計算機的名字和端口號

D.本地計算機的MAC地址和進程ID

(36)A.已經發出了連接請求

B.連接已經建立

C.處于連接監聽狀態

D.等待對方的釋放連接響應

●設有下面4條路由:210.114.129.0/24、210.114.130.0/24、210.114.132.0/24和210.114.133.0/24,如果進行路由匯聚,能覆蓋這4條路由的地址是()。

(37)A.210.114.128.0/21

B.210.114.128.0/22

C.210.114.130.0/22

D.210.114.132.0/20

●下面地址中屬于單播地址的是()。

(38)A.125.221.191.255/18

B.192.168.24.123/30

C.200.114.207.94/27

D.224.0.0.23/16

●IP地址202.117.17.255/22是什么地址?()。

(39)A.網絡地址

B.全局廣播地址

C.主機地址

D.定向廣播地址

●IPv6地址的格式前綴用于表示地址類型或子網地址,例如60位的地址前綴10DE00000000CD3有多種合法的表示形式,以下選項中,不合法的是()。

(40)A.10DE:0000:0000:CD30:0000:0000:0000:0000/60

B.10DE::CD30:0:0:0:0/60

C.10DE:0:0:CD3/60

D.10DE:0:0:CD3::/60

●下列攻擊方式中,()不是利用TCP/IP漏洞發起的攻擊。

(41)A.SQL注入攻擊

B.Land攻擊

C.Ping of Death

D.Teardrop攻擊

●下列安全協議中()是應用層安全協議。

(42)A.IPSec

B.L2TP

C.PAP

D.HTTPS

●某網絡管理員在園區網規劃時,在防火墻上啟用了NAT,以下說法中錯誤的是()。

(43)A.NAT為園區網內用戶提供地址翻譯和轉換,以使其可以訪問互聯網

B.NAT為DMZ區的應用服務器提供動態的地址翻譯和轉換,使其能訪問外網

C.NAT可以隱藏內部網絡結構以保護內部網絡安全

D.NAT支持一對多和多對多的地址翻譯和轉換

●在SET協議中,默認使用()對稱加密算法。

(44)A.IDEA

B.RC5

C.三重DES

D.DES

●2013年6月,WiFi聯盟正式發布IEEE 802.11ac無線標準認證。802.11ac是802.11n的繼承者,新標準的理論傳輸速度較高可達到1Gbps。它采用并擴展了源自802.11n的空中接口概念,其中包括:更寬的RF帶寬,較高可提升至();更多的MIMO空間流,最多增加到()個;多用戶的MIMO,以及更高階的調制,最大達到()。

(45)A.40MHz

B.80MHz

C.160MHz

D.240MHz

(46)A.2

B.4

C.8

D.16

(47)A.16QAM

B.64QAM

C.128QAM

D.256QAM

●RAID系統有不同的級別,如果一個單位的管理系統既有大量數據需要存取,又對數據安全性要求嚴格,那么此時應采用()。

(48)A.RAID 0

B.RAID 1

C.RAID 5

D.RAID 0+1

●采用ECC內存技術,一個8位的數據產生的ECC碼要占用5位的空間,一個32位的數據產生的ECC碼要占用()位的空間。

(49)A.5

B.7

C.20

D.32

●在微軟64位Windows Server 2008中集成的服務器虛擬化軟件是()。

(50)A.ESX Server

B.Hyper-V

C.XenServer

D.Vserver

●跟網絡規劃與設計生命周期類似,網絡故障的排除也有一定的順序。在定位故障之后,合理的故障排除步驟為()。

(51)A.搜集故障信息、分析故障原因、制定排除計劃、實施排除行為、觀察效果

B.觀察效果、分析故障原因、搜集故障信息、制定排除計劃、實施排除行為

C.分析故障原因、觀察效果、搜集故障信息、實施排除行為、制定排除計劃

D.搜集故障信息、觀察效果、分析故障原因、制定排除計劃、實施排除行為

●組織和協調是生命周期中保障各個環節順利實施并進行進度控制的必要手段,其主要實施方式為()。

(52)A.技術審查

B.會議

C.激勵

D.驗收

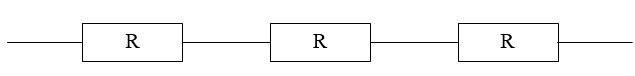

●三個可靠度R均為0.9的部件串聯構成一個系統,如下圖所示:

則該系統的可靠度__(53)__。

(53)A.0.810

B.0.729

C.0.900

D.0.992

●在下列業務類型中,上行數據流量遠大于下行數據流量的是()。

(54)A.P2P

B.網頁瀏覽

C.即時通信

D.網絡管理

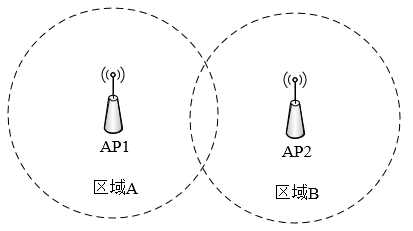

●企業無線網絡規劃的拓撲圖如下所示,使用無線協議是802.11b/g/n,根據IEEE規定,如果AP1使用1號信道,AP2可使用的信道有2個,是()。

(55)A.2和3

B.11和12

C.6和11

D.7和12

●目前大部分光纜工程測試都采用OTDR(光時域反射計)進行光纖衰減的測試,OTDR通過檢測來自光纖的背向散射光進行測試。這種情況下采用()方法比較合適。

(56)A.雙向測試

B.單向測試

C.環形測試

D.水平測試

●以下關于網絡規劃需求分析的描述中,錯誤的是()。

(57)A.對于一個新建的網絡,網絡王程的需求分析不應與軟件需求分析同步進行

B.在業務需求收集環節,主要需要與決策者和信息提供者進行溝通

C.確定網絡預算投資時,需將一次性投資和周期性投資均考慮在內

D.對于普通用戶的調查,最好使用設計好的問卷形式進行

●在局域網中,劃分廣播域的邊界是()。

(58)A.HUB

B.Modem

C.VLAN

D.交換機

●工程師為某公司設計了如下網絡方案。

下面關于該網絡結構設計的敘述中,正確的是()。

(59)A.該網絡采用三層結構設計,擴展性強

B.S1、S2兩臺交換機為用戶提供向上的冗余連接,可靠性強

C.接入層交換機沒有向上的冗余連接,可靠性較差

D.出口采用單運營商連接,帶寬不夠

●下面關于防火墻部分連接的敘述中,錯誤的是()。

(60)A.防火墻應與出口路由器連接

B.Web服務器連接位置恰當合理

C.郵件服務器連接位置恰當合理

D.財務管理服務器連接位置恰當合理

●下面關于用戶訪問部分的敘述中,正確的是()。

(61)A.無線接入點與S2相連,可提高WLAN用戶的訪問速率

B.有線用戶以相同的代價訪問Internet和服務器,設計恰當合理

C.可增加接入層交換機向上的冗余連接,提高有線用戶訪問的可靠性

D.無線接入點應放置于接入層,以提高整個網絡的安全性

●下列對于網絡測試的敘述中,正確的是()。

(62)A.對于網絡連通性測試,測試路徑無需覆蓋測試抽樣中的所有子網和VLAN

B.對于鏈路傳輸速率的測試,需測試所有鏈路

C.端到端鏈路無需進行網絡吞吐量的測試

D.對于網絡系統延時的測試,應對測試抽樣進行多次測試后取平均值,雙向延時應≤1 ms

●下列地址中,()是MAC組播地址。

(63)A.0x0000.5E2F.FFFF

B.0x0100.5E4F.FFFF

C.0x0200.5E6F.FFFF

D.0x0300.5E8F.FFFF

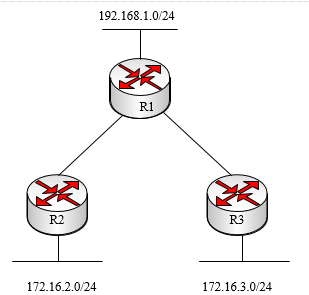

●某網絡拓撲圖如下所示,三臺路由器上均運行RIPv1協議,路由協議配置完成后,測試發現從R1 ping R2或者R3的局域網,均有50%的丟包,出現該故障的原因可能是()。

(64)A.R1與R2、R3的物理鏈路連接不穩定

B.R1未能完整的學習到R2和R3的局域網路由

C.管理員手工的對R2和R3進行了路由匯總

D.RIP協議版本配置錯誤,RIPv1不支持不連續子網

●使用長度1518字節的幀測試網絡吞吐量時,1000M以太網抽樣測試平均值是()時,該網絡設計是合理的。

(65)A.99%

B.80%

C.60%

D.40%

●某企業內部兩棟樓之間距離為350米,使用62.5/125μm多模光纖連接。100Base-FX連接一切正常,但是該企業將網絡升級為1000Base-SX后,兩棟樓之間的交換機無法連接。經測試,網絡鏈路完全正常,解決此問題的方案是()。

(66)A.把兩棟樓之間的交換機模塊更換為單模模塊

B.把兩棟樓之間的交換機設備更換為路由器設備

C.把兩棟樓之間的多模光纖更換為50/125μm多模光纖

D.把兩棟樓之間的多模光纖更換為8/125μm單模光纖

●IANA在可聚合全球單播地址范圍內指定了一個格式前綴來表示IPv6的6to4地址,該前綴為()。

(67)A.0x1001

B.0x1002

C.0x2002

D.0x2001

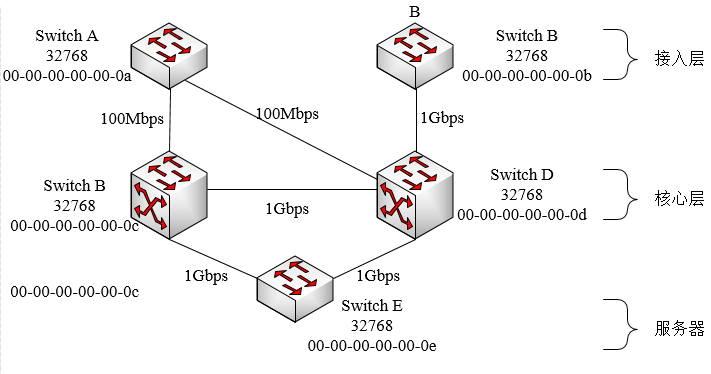

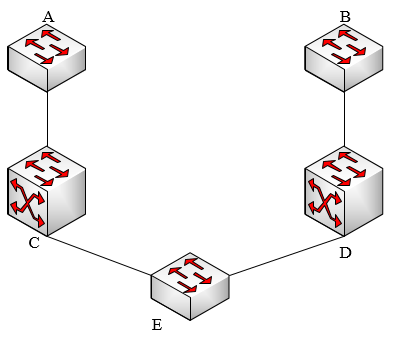

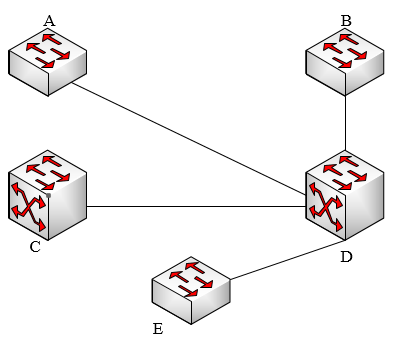

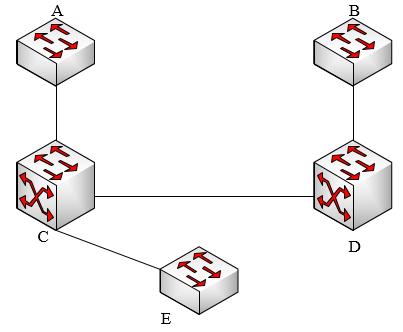

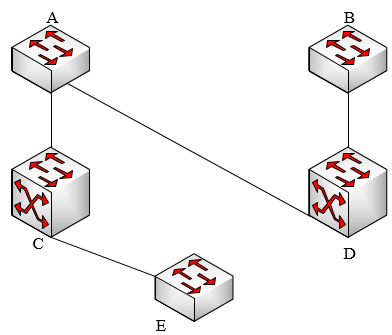

●下圖所示是一個園區網的一部分,交換機A和B是兩臺接入層設備,交換機C和D組成核心層,交換機E將服務器群連接至核心層。如圖所示,如果采用默認的STP設置和默認的選舉過程,其生成樹的最終結果為()。

這時候交換機B上的一臺工作站,想要訪問交換機E上的服務器的路徑是(),由此看出,如果根網橋的選舉采用默認配置,下列說法錯誤的是()。

(68)A.

B.

C.

D.

(69)A.B-D-E

B.B-D-C-E

C.B-D-A-C-E

D.不能抵達

(70)A.最慢的交換機有可能被選為根網橋

B.有可能生成低效的生成樹結構

C.只能選擇一個根網橋,沒有備用根網橋

D.性能最優的交換機將被選為根網橋

●There are two general approaches to attacking a __(71)__encryption scheme.The first attack is known as cryptanalysis.Cryptanalytic attacks rely on the nature of the algorithm plus perhaps some knowledge of the general characteristics of the __(72)__ or even some sample plaintext-ciphertext pairs.This type of __(73)__ exploits the characteristics of the algorithm to attempt to deduce a specific plaintext or to deduce the key being used.If the attack succeeds in deducing the key,the effect is catastrophic:All future and past messages encrypted with that key are compromised.The second method,known as the __(74)__-force attack,is to try every possible key on a piece of __(75)__ until an intelligible translation into plaintext is obtained.On average,half of all possible keys must be tried to achieve success.

(71)A.stream

B.symmetric

C.asymmetric

D.advanced

(72)A.operation

B.publication

C.plaintext

D.ciphertext

(73)A.message

B.knowledge

C.algorithm

D.attack

(74)A.brute

B.perfect

C.atribue

D.re search

(75)A.plaintext

B.ciphertext

C.sample

D.code

軟考高項紙質版資料領取活動來啦!

活動截止12月15日

趕緊掃碼參與活動吧!

熱門:信息系統監理師備考 | 網絡工程師備考 | 軟件設計師備考

推薦:信息系統項目管理師網絡課堂 | 2025下半年軟考真題答案及解析

課程:信息系統項目管理師報考指南 | PMP課程

延伸閱讀

軟考備考資料免費領取

去領取

- 1

- 6

- 6

專注在線職業教育24年

專注在線職業教育24年

掃描二維碼

掃描二維碼

掃描二維碼

掃描二維碼